Monokle, malware-ul rus înzestrat care spionează smartphone-urile Android. și poate iOS

Destinat utilizării chirurgicale împotriva țintelor identificate de Kremlin - islamiști din Siria sau Caucaz - Monokle este un super spyware care ar infecta atât Android cât și iOS.

Monokle. Cu un astfel de nume, acest super malware detectat de echipele Lookout merită să fie poreclit „Ochiul Moscovei, versiunea secolului XXI”. Monokle este un software de supraveghere de ultimă generație dezvoltat de o companie rusă cu sediul la Sankt Petersburg, numită „Special Technology Center” sau STC, o companie care lucrează mână în mână cu apărarea rusă.

Specializat în echipamente radio și electronice, STC dezvoltă, de asemenea, software detectat de echipele companiei de securitate cibernetică Lookout, care a publicat un raport de 37 de pagini.

Monokle nu ar trebui văzut ca un alt malware în masă: este de fapt o adevărată armă de informații dezvoltată pentru a ataca indivizi identificați.

Utilizarea incorectă a instrumentelor de accesibilitate

Conform raportului Lookout, Monokle este unic prin capacitatea sa de a extrage informații chiar și fără acces root la dispozitiv. Potrivit Lookout, echipele STC au dezvoltat „metode extrem de eficiente de deturnare a funcțiilor de accesibilitate a terminalelor pentru a exfiltrează informații din aplicații terțe și pentru a utiliza dicționare predictive (de la tastatura Android, ndr) pentru a identifica centrele de interes țintă”. Chiar mai greu, Monokle va încerca să „capteze ceea ce se întâmplă pe ecran în timpul deblocării pentru a prelua codul PIN, modelul sau parola”.

Vicios, Monokle este, de asemenea, diabolic de eficient. Lista caracteristicilor sale te amețește literalmente:

- Capabil să instaleze certificate compromise

- Se poate face invizibil în lista managerului de proces

- Preluează informații despre calendar

- Ștergeți recuperarea parolelor

- Recepționarea mesajelor în afara benzii prin cuvinte cheie primite prin SMS prin intermediul terminalelor de control predefinite

- Resetare cod PIN utilizator

- Dicționar retrieval

- Înregistrarea mediului în audio (în calitate înaltă, medie sau scăzută)

- Apeluri efecutate

- Înregistrarea apelurilor

- Sterge fisierele

- Trimiterea de SMS-uri către un număr predefinit de atacator

- Descărcarea fișierelor predefinite de către însoțitor

- Repornirea terminalului

- Interacționați cu aplicațiile de birou populare pentru a prelua documente text

- Acceptarea comenzilor emise de „telefoane de control” predefinite

- Recuperarea contactului

- Colectarea informațiilor despre terminal (marca, modelul, starea bateriei, ecranul pornit sau oprit etc.)

- Colectarea e-mailurilor

- Realizarea de fotografii și videoclipuri

- Urmăriți geolocalizarea

- Faceți capturi de ecran

- Obțineți informații de la cele mai apropiate antene de releu

- Enumerați aplicațiile instalate

- Recuperați conturile și parolele asociate

- Colectați informații despre rețelele Wi-Fi din jur

- Captură de ecran

- Funcția de sinucidere (a aplicației, ndr) și curățarea fișierelor potențial incriminatoare

- Preluarea istoricului de navigare (și profilarea de bază a comportamentului de navigare)

- Recuperarea istoricului apelurilor

- Colectarea informațiilor despre cont și a mesajelor de pe WhatsApp, Instagram, Skype, VK etc.

- Rularea comenzilor shell ca root dacă modul root este disponibil

Pe scurt: odată instalat pe smartphone, Monokle poate face aproape totul.

Arta camuflajului

Monokle există pe terminalul infectat ca o aplicație reală. Dezvoltatorii ruși răsfăță aplicațiile care continuă să se comporte ca originalul - Google Playstore, ES File Explorer, Evernote etc. și chiar aplicații de activare a lanternei! - pentru a nu trezi suspiciuni.

Monokle nu pare a fi un program „viral” care se replică pentru a invada și distruge galaxia Android. Acesta este un instrument, o armă de informații și se pare că este probabil ca agenții de informații din Rusia să instaleze - nu ne întrebați cum - cumva programul de pe terminalul unei ținte.

Monokle nu are deci nimic de-a face cu un program masiv de colectare a datelor precum PRISM în Statele Unite, programul de supraveghere denunțat de Edward Snowden. Este un instrument pentru urmărirea obiectivelor.

Țintele: islamiști din Siria și Caucaz

Prin diferite informații încrucișate, experții Lookout au reușit să stabilească câteva dintre țintele Monokle, ținte perfect logice pentru oricine este interesat de istoria și geopolitica Rusiei. Într-adevăr, sunt islamiștii în general, dar mai ales partizanii sau simpatizanții grupului jihadist Ahrar al-Sham. Un grup care luptă, sub umbrela steagului Daesh, cu forțele ruse care sprijină trupele regimului Bashar Al-Assad.

Alți activiști islamiști care interesează Moscova, caucazienii musulmani și mai ales ingușii. Acești vecini ai cecenilor - a căror rezistență a fost redusă la nimic de Armata Roșie și de pumnul de fier al președintelui Kadyrov - sunt în opoziție cu Moscova pe diferite subiecte, inclusiv tăierea republicii lor actuale. În general, Caucazul a fost mult timp un spin în partea diferitelor regimuri pe care le-a experimentat Rusia (și URSS).

Există, evident, zone gri pe Monokle, cum ar fi modul în care este instalat pe terminale, numărul terminalelor infectate etc. Dar, atât cât sugerează posibile defecte majore în Android, pare puțin probabil ca smartphone-ul tău să fie infectat - dacă nu te-ai lovit serios de obiectivele Moscovei ... Ah și nu fi prea mândru de deținătorii dispozitivelor Apple, potrivit Lookout, o versiune iOS ar exista sau cel puțin ar fi în curs de dezvoltare.

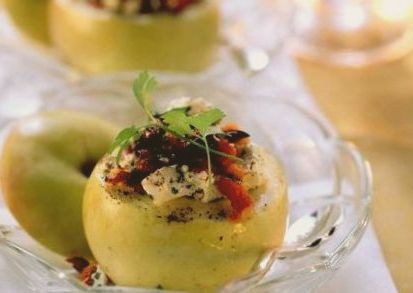

- Pâine dulce cu stafide și ceai rusesc - desert de ceai

- Masha Ivashintsova, rusul Vivian Maier

- Hamsterul meu pitic rus este prea mare! Tehnici de reproducere

- Lose Weight Android - Descarcă Lose Weight

- Miere bufonată de vanilie Bourbon - Miere Peroni - Miere gourmet rusească